Las técnicas más utilizadas para el fraude electrónico.

Cada día hay más personas utilizando algún tipo de tecnología para manejar su vida, desde programar sus actividades o monitorear sus ejercicios físicos hasta manejar sus finanzas y pagar cuentas. Es en estas dos ultimas actividades que los cibercriminales han cifrado grandes esfuerzos para cometer sus fechorías.

Hay día, el uso del papel moneda cada vez es más reducido, ahora la gran mayoría de transacciones financieras se realizan electrónicamente invisible al ojo de los usuarios y casi que a la velocidad de la luz por lo que se torna difícil controlar todo lo que pasa en determinado momento y para ello si eres de los que manejan sus cuentas con tecnología, pon atención en los nuevas estafas que utilizan los criminales para intentar que caigas en su trampa.

A pesar de que la tecnología nos aporta, todos los días, nuevas formas de investigación y comunicación humana, también hay un lado malo. Las nuevas herramientas pueden ser utilizadas con fines criminales, sobre todo en cuestión cibernética.

Los nuevos criminales, los llamados de la era tecnológica, actúan con cautela, pero lo hacen indiscriminadamente, pues aunque no tienen claro a quien robarán o si esta persona cuenta con grandes cantidades en su chequera, son ladrones que actúan a destajo, pero con la claridad de que alguien caerá en la trampa.

La clave para no ser víctima de un robo a la cuenta bancaria, es como en casi todos los delitos a pesar de que este tenga que ver con instrumentos tecnológicos, seguir tus instintos básicos; como por ejemplo, no hacer caso de recomendaciones que vengan de correos electrónicos, sin que antes hables con un contacto en el banco y preguntes por qué están haciendo un movimiento determinado con tus números.

Debido a que hay personas que aún no están familiarizadas con los actos bancarios cibernéticos, los delincuentes suelen aprovechar esta situación, para robarlos, por lo cual es muy importante que estés alerta de todos los movimientos en tu cuenta, ten cuidado con la información que proporcionas vía internet.

A continuación, las 10 técnicas más usadas por los delincuentes:

1.- Los mensajes SMSSi recibes un mensaje en el celular que te indique mandar tus datos para que tu supuesto banco confirme si eres el cliente correcto, ten cuidado. Ellos no te solicitarán información privada, ni mucho menos tus contraseñas o números de acceso.

2.- Posible fraudeSi te llega un correo informándote que tienes menos de 24 horas para hacer un movimiento bancario o tienes que proporcionar tu información, bajo el riesgo de que tu cuenta ha sido usada para un fraude. Precaución. Los bancos no suelen dar plazos terminantes

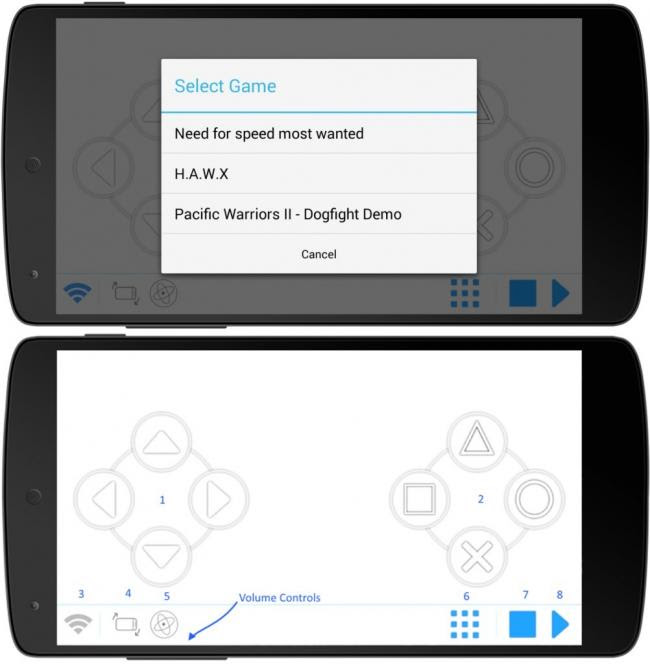

3.- AplicacionesSe han filtrado nuevas ‘aplicaciones’ usadas para tener acceso a tu número de celular mientras los ladrones roban tu información. Ten cuidado a las aplicaciones a las cuales mandes datos personales, asegúrate que sean confiables y estén debidamente respaldada

4.- Acortar enlaces electrónicosSi recibes un mail de tu banco, pero la dirección usual no es la utilizada en esta ocasión, deberás poner atención, pues a veces los criminales utilizan acortadores de URL para poder acceder a la información de tus cuentas.

5.- Renovación de tarjetaEn los últimos meses se ha utilizado una técnica que implica que te llegue un correo electrónico, asegurando que el banco necesita la confirmación de tu PIN, para que se te haga llegar por correo una nueva tarjeta. Los bancos no operan así.

6.- Llamadas sospechosasSi te llaman a casa y te piden que regreses la llamada, solo para confirmar tus datos bancarios, no lo hagas. Los ladrones argumentan que ha sido víctima de un fraude, por lo cual pedirán tus contraseñas. Cuelga y comunícate con tu banco.

7.- Un sitio web inseguroParece un sitio real, pero si no presenta los candados correspondientes y los datos son fidedignos, es momento de desconfiar. Fíjate que cuenten con el prefijo https:, este indica que entras a un sitio seguro.

8.- Una cuenta de correoPara evitar que tu cuenta de mail se pueda obtener por cualquier acceso, crea una que solo utilizarás para comunicarte con el banco, así es más probable que cuando se comuniquen contigo sean los contactos del banco y no ladrones.

9.- Solicitar la desactivación de seguridadLos bancos no pedirán en ningún momento que desactives la seguridad del software de tu cuenta, si en una llamada o correo se te requiere, duda, no es el banco, son criminales que intentan robar los datos de tus accesos.

10.- Un mail en blancoSi el banco está contactando personalmente contigo, es lógico que se dirija a ti por nombre o por lo menos, número de cliente, pero si recibes un correo con líneas de destinatario y remitente en blanco, no lo contestes, no es el banco.

Como siempre digo y sostengo, estar bien informado y el uso del sentido común es la mejor defensa.