Desarrollan software para fisioterapia.

Fraunhofer-Gesellschaft es una organización de investigación que comprende 60 institutos en Alemania, cada uno con una especialización en un campo diferente de las ciencias aplicadas.Su nombre se debe a Joseph von Fraunhofer quien fue un científico, ingeniero y emprendedor, lo cual refleja el espíritu y visión de la organización.

Investigadores del Fraunhofer Institute en Berlín han desarrollado un sistema que han definido como tele rehabilitación, pues permitirá a pacientes de fisioterapia realizar ejercicios desde casa con la certeza de hacerlos bien. Para ello consta de un editor de ejercicios, un dispositivo similar a un pequeño ordenador y una unidad de sensores conectada a un smartphone. El especialista preparará un programa de entrenamiento adaptado a cada paciente, aumentando la intensidad en función de su evolución y las constantes vitales. Por Patricia Pérez

Hasta el más hábil esquiador puede tropezar en la pista y perder el equilibrio, terminando su merecido descanso invernal en una cama de hospital. Tras la operación, la fisioterapia se convierte en una herramienta fundamental e imprescindible para ayudar a recuperar la movilidad. Esto requiere una considerable dosis de paciencia y perseverancia por parte del paciente.

A muchas personas con este tipo de lesiones les resultaría más fácil llevar a cabo los ejercicios en casa, en lugar de permanecer ingresados o acudir a la clínica de rehabilitación durante semanas. A ello se suma la importancia de que los pacientes sigan realizando ejercicios en casa después de una larga estancia en el hospital.

Dentro de poco estará disponible una nueva tecnología que facilitará la recuperación a los pacientes, bautizada por los expertos como tele rehabilitación. La misma ha sido diseñada para ofrecer una motivación adicional, permitiendo la ejecución de los ejercicios tanto en casa como cuando estén fuera -durante los descansos en el trabajo, por ejemplo.

Se trata de una herramienta desarrollada por los investigadores del Fraunhofer Institute for Open Communication Systems (FOKUS) en Berlín (Alemania), que consta de un editor de ejercicios, un dispositivo de fisioterapia y una unidad de sensores móvil conectada a un smartphone. De esta forma, tanto el paciente como el especialista tienen la certeza de que se están realizando los movimientos correctamente.

La tecnología

Según explica el FOKUS en un comunicado, el funcionamiento del nuevo sistema es bastante sencillo. En primer lugar, el fisioterapeuta utiliza el software desarrollado como editor de ejercicios para preparar un programa de entrenamiento adaptado a cada paciente en particular, aumentando la intensidad semana a semana.

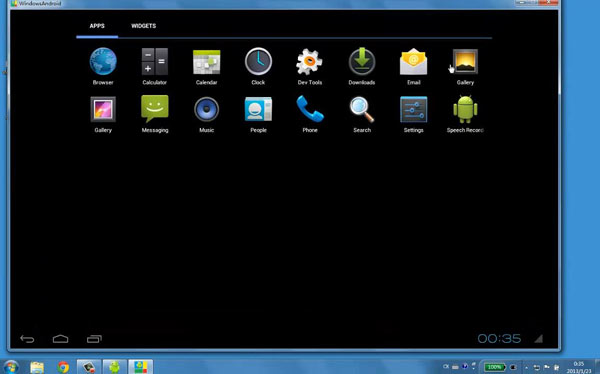

El paciente puede ejecutar el programa en casa a través del dispositivo de fisioterapia, una especie de mini pc que se conecta a la televisión. Además dispone de conexión a Internet, cámara y micrófono. Los ejercicios se van mostrando en la pantalla para facilitar al usuario la repetición de los mismos, al tiempo que los datos se graban para su registro y posterior análisis.

Previamente, se utiliza el software para revisar las características corporales de cada paciente en 3D y traducirlas en un modelo informático biomecánico. Una vez que se interpretan los datos, el dispositivo los envía a través de Internet al centro de rehabilitación, donde el terapeuta comprueba el progreso del paciente y adapta los ejercicios en consecuencia.

Junto a la medición de movimientos, los terapeutas deben conocer los signos vitales de los pacientes, o en otras palabras, el pulso, los niveles de saturación de oxígeno y, en algunos casos, la lectura de un electrocardiograma. Esto les permite no sólo evaluar si el paciente está realizando los ejercicios correctamente, sino también cuánto se está esforzando. Las constantes son particularmente importantes sobre todo cuando se trata de personas que padecen alguna enfermedad cardiovascular.

“A la luz de esto, también hemos desarrollado una unidad móvil”, explica Michael John, gerente de proyectos en FOKUS. “Los sensores colocados en una banda pectoral, el reloj o en un bastón miden signos vitales como el pulso, la presión arterial o la calidad del movimiento del paciente, datos que se envían al teléfono inteligente”, continúa. De esta forma, el fisioterapeuta puede establecer valores umbrales utilizando el editor de ejercicios. Así, si el pulso de un paciente alcanza un nivel que excede el límite establecido para él, se emite una señal de aviso.

Por un lado, la unidad móvil sirve para complementar el dispositivo de fisioterapia, pero también para ayudar a los pacientes fuera de casa, por ejemplo si salen a caminar o si practican los ejercicios durante las pausas en el trabajo. “Estamos trabajando para conseguir que la unidad móvil analice también la calidad del movimiento del paciente. Para ello, utilizamos sensores de seguimiento que analizan la relación de los movimientos de las extremidades entre ellas y en términos de posición absoluta”, destaca John.

Estándar de transmisión

Los investigadores trabajan actualmente en un estándar de transmisión para los datos de medición del movimiento, así como en la forma de normalizar estos valores, de manera que puedan ser leídos por una variedad de dispositivos. Hasta el momento existe un estándar ISO 11073 para los datos relativos a los signos vitales. Este especifica cómo transmitir información entre dispositivos, asegurando que puedan transferirse entre sensores, teléfonos inteligentes y dispositivos médicos de diferentes fabricantes sin ningún problema. “Estamos en el proceso de elaboración de una norma similar para los datos de medición del movimiento, en colaboración con médicos y terapeutas”, añade John.

Una de las prioridades que se plantearon los investigadores al desarrollar cada aspecto de esta nueva herramienta tecnológica fue tener en cuenta las necesidades de los pacientes y de los fisioterapeutas tanto como fuese posible. Como resultado, los tres componentes -el editor de ejercicio, el dispositivo de fisioterapia y la unidad móvil- se pusieron a disposición de pacientes y terapeutas para las pruebas pertinentes durante los numerosos estudios preliminares, modificándose en consecuencia.

Durante el mes de febrero se llevará a cabo una prueba de campo con un grupo más grande de pacientes, por lo que los precursores prevén que el sistema podría estar listo para su uso este mismo verano.

Más información: