NVIDIA presenta su nuevo motor de destrucción.

NVIDIA acaba de presentar en la GDC, que se está celebrando actualmente en San Francisco, un nuevo motor de destrucción que nos puede servir un poco de adelanto de lo que podemos empezar a ver en la próxima generación.

Corriendo sobre una GTX 680, a 30 fps, vemos como el nuevo motor es capaz de destruir, en tiempo real, una especie de circo romano y convertirlo en miles de pedazos sin ningún problema.

Las novedades para el 2013 en el mundo gamer

Aunque estamos acostumbrados a que en eventos como en la GDC 2013 la gran mayoría de información y novedades que se muestre sea de juegos, a veces también tenemos la oportunidad de presenciar algunas demos técnicas bastante espectaculares como la que les comento, en la que se nos deja ver lo que está por llegar al mundo de los videojuegos.

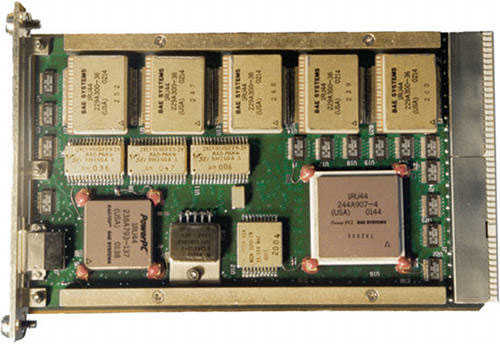

NVIDIA es la responsable del vídeo que hoy nos ocupa, en el que se pone a prueba la tecnología PhysX en sólo una tarjeta GTX 680 a 30 frames por segundo corriendo en tiempo real, mostrando cómo se destruyen a placer del que controla el ratón unas cuantas estructuras de forma realista. Según ha comentado Matthias Müller-Fischer, responsable de la investigación y evolución del SDK, próximamente implementarán que las estructuras caigan por su propio peso según van siendo destruidas.

Se pueden imaginar el efecto que nos muestra en un shooter frenético repleto de explosiones en el que los escenarios reaccionaran de forma realista? Pues gracias a Project Shield, la suerte de consola portátil que está preparando la propia NVIDIA, posiblemente podremos disfrutarlo en nuestras propias manos tirados en el sofá, aunque todo dependerá de cómo se adapten las desarrolladoras a la tecnología.

¿Se imaginan esto aplicado en el próximo Battlefield, por ejemplo?, a continuación pueden apreciar el motor en el siguiente video:http://www.youtube.com/watch?